مانیکه صحبت از زیرساخت شبکه می شود منظور تجهیزات و دستگاه های فیزیکی است که در شبکه شما استفاده می شوند. بصورت ویژه در شبکه های داخلی منظور دستگاه های سویچ و روتری می باشد که در زیرساخت شبکه وجود دارند. هر یک از این نوع تجهیزات برای خود امکانات امنیتی دارند که شما می توانید از آنها در صورت لزوم استفاده کنید ، در این مطلب قصد داریم به شما راهکارهای امنیتی که بر روی تجهیزات زیرساختی شبکه مانند سویچ ها و روترها می توان انجام داد را معرفی کنیم ، ابتدا به معرفی راهکارهای امنیتی سویچ های شبکه های LAN و سپس راهکارهای امنیتی روترهای شبکه های WAN می پردازیم .

راهکارهای امنیتی در سویچ های شبکه LAN

در سویچ های لایه دسترسی یا Access یک سری امکانات امنیتی تعبیه شده است که شما می توانید از آنها در موارد لازم استفاده و کنترل شبکه داخلی خود را بصورت کامل در اختیار بگیرید ، حتی با استفاده از برخی از این امکانات شما قادر به کنترل کردن دسترسی کاربران خود در شبکه نیز خواهید بود ، شما می توانید از بروز بسیاری از حملات متداول در شبکه های LAN با پیاده سازی و استفاده درست از همین امکانات امنیتی پیشگیری کنید ، مکانیزم های امنیتی که در سویچ ها تعبیه شده اند به شرح زیر می باشند :

- Port Security یا امنیت پورت در سطح سویچ : شما می توانید با استفاده از این قابلیت در سویچ ها به آنها بگویید که صرفا به ترافیکی که از یک آدرس مشخص MAC ایجاد شده است پاسخگو باشد. در این مکانیزم شما می توانید برای سویچ آدرس های MACC معتبر را معرفی کنید تا سویچ صرفا به آنها سرویس دهی کند . روش های مختلفی برای معرفی آدرس های MAC به سویچ وجود دارد که هم بصورت دستی و هم بصورت خودکار انجام می شود. با پیاده سازی این مکانیزم امنیتی دیگر هیچ کامپیوتر عادی که به پورت های شبکه شما متصل می شود نمی تواند از منابع شبکه شما استفاده کند ، نوع برخورد با پورت های متخلف نیز در این مکانیزم امنیتی قابل تعیین است.

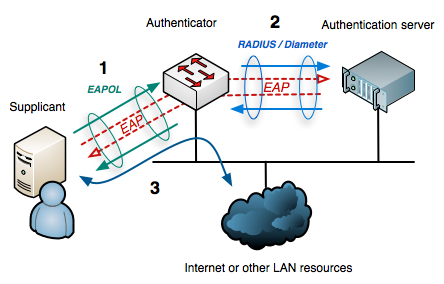

- استفاده از قابلیت ۸۰۲٫۱x ( دات وان ایکس ) : یکی از مکانیزم¬های امنیتی بسیار مناسب در لایه Access احراز هویت کاربران با استفاده از روش ترکیبی AAA Authentication و Port Security می¬باشد. با فعال¬سازی ۸۰۲٫۱xx پورت سوئیچ تا زمانی که کاربر توسط آن احراز هویت نگردد، مجوز عبور هیچ¬گونه ترافیکی را از پورت مورد نظر نمی¬دهد. معمولا برای راه اندازی این سرویس از نرم افزارها یا سرویس های اکانتینگی مانند Cisco ACS استفاده می شود.

- DHCP Snooping یا جستجوگر DHCP : یکی از حملاتی که در شبکه و بر روی سویچ ها انجام می شود به نام DHCP Spoofing یا جعل DHCP معروف است که در آن هکر کامپیوتر خود را به عنوان DHCP سرور معتبر در شبکه معرفی می کند و با این روش می تواند آدرس DNS و Gatewayy کلاینت ها را آدرس مد نظر خود قرار دهد و ترافیک عبوری از این آدرس ها را شنود کند. با استفاده از قابلیت DHCP Snoopingg سویچ های شما در شبکه صرفا به DHCP سروری اجازه فعالیت می دهند که برای آنها به عنوان سرور معتبر در نظر گرفته شده است و به سایر DHCP سرورها اجازه فعالیت نمی دهند. به این نوع فعالیت غیرمجاز DHCP ها در شبکه Rogue DHCP نیز می گویند.

- IP Source Guard : یکی از رایج¬ترین انواع حمله جعل نمودن آدرس IP می باشد. حمله کننده می¬تواند از آدرس های جعلی کاربران دیگر و یا آدرس¬های موجود در شبکه استفاده نماید. این نوع حملات معمولا برای حملات Denial-of-Servicee مورد استفاده قرار می گیرند. با استفاده از این مکانیزم، روترها و تجهیزات لایه ۳ می¬توانند با استفاده از برخی تستهای ساده آدرس¬های IP جعلی را شناسایی نمایند. این مکانیزم امنیتی به همراه مکانیزم DHCP Snooping و به همکاری سرویس DHCP در شبکه کار می کند.

- Dynamic ARP Inspection : پروتکل ARP به هیچ عنوان با دید امنیتی طراحی و ایجاد نشده است و می توان آن را با استفاده از حمله ای به نام ARP Spoofing یا ARP Cache Poisoning مورد حمله قرار داد و سوء استفاده کرد. با استفاده از قابلیت Dynamic ARP Inspection دیگر امکان بروز حملاتی از این قبلی وجود نخواهد داشت ، در ARP Spoofing هکر می تواند خود را در وسط مسیر تبادل اطلاعات قرار داده و خود را با استفاده از جعل ARP به عنوان یکی از طرفین ارتباط معرفی کند.

- امن سازی عملیات STP : ( به منظور جلوگیری از قرار دادن بسته های( STP bridge protocol(BPDU درون شبکه توسط حمله-کننده، لازم است قابلیت BPDU Guard درون سوئیچ ها فعال گردد تا در صورت دریافت بسته BPDUU مشکوک پورت سوئیچ به صورت اتوماتیک غیرفعال گردد.

به غیر از امکانات امنیتی ذکر شده در بالا ، موارد امنیتی دیگری نیز وجود دارد که در جلوگیری از دسترسی غیرمجاز به تجهیزات و در نهایت شبکه داخلی سازمان بسیار مفید می باشند. این موارد به شرح ذیل می باشند :

- Enable secret password – استفاده از enable secret به جای enable password ، در حالت enable password رمز عبور Privileged Mode شما در حالت Clear text نمایش داده می شود اما اگر آن را به حالت Enable Secret در بیاورید با استفاده از الگوریتم Hashing ای به نام MD5 این رمز عبور بصورت رمزنگاری شده نگهداری و نمایش داده می شود.

- service password-encryption – با فعال نمودن این سرویس تمامی password های ذخیره شده بر روی سوئیچ به صورت رمزگزاری شده ذخیره می گردد.

- امن سازی رابط تحت وب– بسیاری از مدیران شبکه از دستورات سوئیچ برای مدیریت شبکه استفاده می نمایند. در این حالت باید اینترفیس تحت وب سوئیچ با دستور no ip http server غیرفعال گردد. چه لزومی دارد زمانیکه شما از یک سرویس استفاده نمی کنید آن سرویس فعال باشد ؟ به این فرآیند Switch Hardening نیز می گویند.

- امن سازی پورت console سوئیچ – به منظور افزایش امنیت بهتر است Authentication بر روی تمامی پورت های کنسول سوئیچ¬ها فعال گردد.

- استفاده از SSH – استفاده از telnet آسان می باشد ولی به دلیل عدم رمزگذاری شدن اطلاعات ارتباط ناامن بوده و امکان استراق سمع username و password زیاد می باشد. در شرایطی که امکان برقراری ارتباط از طریق SSH می باشد، بهتر است که از این پروتکل استفاده شود.

- کنترل دسترسی به تجهیزات با استفاده از SNMP– به منظور جلوگیری از دسترسی غیرمجاز به تجهیزات یا استفاده از SNMP باید دسترسی Read و Write توسط این پروتکل تنها به تعداد معدودی آدرس IP مشخص محدود گردد.

- غیرفعال نمودن پورتهای بدون استفاده – لازم است تا تمامی پورتهایی که مورد استفاده قرار نگرفتند غیرفعال گردند تا در دسترس کاربران غیرمجاز قرار نگیرند. این نیز جزوی از موارد Switch Hardeningg می باشد.

راهکارهای امنیتی در شبکه WAN

از آنجایی که لبه اینترنت محلی است که کاربران خارجی به سرویس های سازمان دسترسی پیدا می نمایند و همچنین کاربران داخلی از سرویس اینترنت استفاده می کنند، بنابراین باید تمهیدات امنیتی مناسبی در نظر گرفته شود تا تنها ترافیک های مجاز وارد شبکه سازمان شوند.

- استفاده از Antispoofing Filtering – در این روش با استفاده از ACL ها می توان حملات source-address spoofing را از بیرون سازمان به داخل و همچنین از داخل به شبکه های بیرونی کاهش داد.

- استفاده از uRFP – روترها بسته ها را بر اساس آدرس IP مقصد ارسال می نمایند و اطلاعات دیگری مانند آدرس IP مبدا و یا آدرس IP تجهیزاتی که بسته را از آن دریافت کرده اند، بررسی نمی نمایند. با استفاده از این مکانیزم، بسته های دریافتی به طور کامل بررسی می¬شوند که از مبدا مورد نظر دریافت شده باشند. با این روش حملات DoS را به طور قابل توجهی می توان کاهش داد.

- استفاده ازACLs – با استفاده از ACL ها می توان دسترسی ها را به طور کامل کنترل و محدود نمود.

- محدود نمودن نرخ ترافیک – با استفاده از مکانیزم های صف بندی می توان حجم ترافیکی که توسط یک روتر منتقل می شود را کنترل نمود. این روش تاثیر حملات DoSS را کاهش می دهد.